PENGERTIAN

Keamanan komputer adalah suatu cabang teknologi yang dikenal dengan nama keamanan informasi yang diterapkan pada komputer. Sasaran keamanan komputer antara lain adalah sebagai perlindungan informasi terhadap pencurian atau korupsi, atau pemeliharaan ketersediaan, seperti dijabarkan dalam kebijakan keamanan.

TUJUAN

- Melindungi keamanan informasi-informasi dan sistem informasi terhadap akses, penggunaan, pengungkapan, gangguan, modifikasi atau penghancuran.

- Mengamankan jaringan dari gangguan tanpa nenghalangi penggunaannya.

- Melakukan antisipasi ketika jaringan berhasil ditembus

LINGKUP KEAMANAN SISTEM KOMPUTER

Contoh pengamanan secara fisik dapat dilakukan yaitu : Menempatkan komputer pada tempat atau lokasi yang mudah diawasi dan dikendalikan, pada ruangan tertentu yang dapat dikunci dan sulit dijangkau orang lain sehingga tidak ada komponen yang hilang. Selain itu dengan menjaga kebersihan ruangan, hindari ruangan yang panas, kotor dan lembab,Ruangan tetap dingin jika perlu ber-AC tetapi tidak lembab.

Pengamanan akses dilakukan untuk PC yang menggunakan sistem operasi lagging (penguncian) dan sistem operasi jaringan. Tujuannya untuk mengantisipasi kejadian yang sifatnya disengaja atau tidak disengaja, seperti kelalaian atau keteledoran pengguna yang seringkali meninggalkan komputer dalam keadaan masih menyala atau jika berada pada jaringan komputer masih berada dalam logon user.

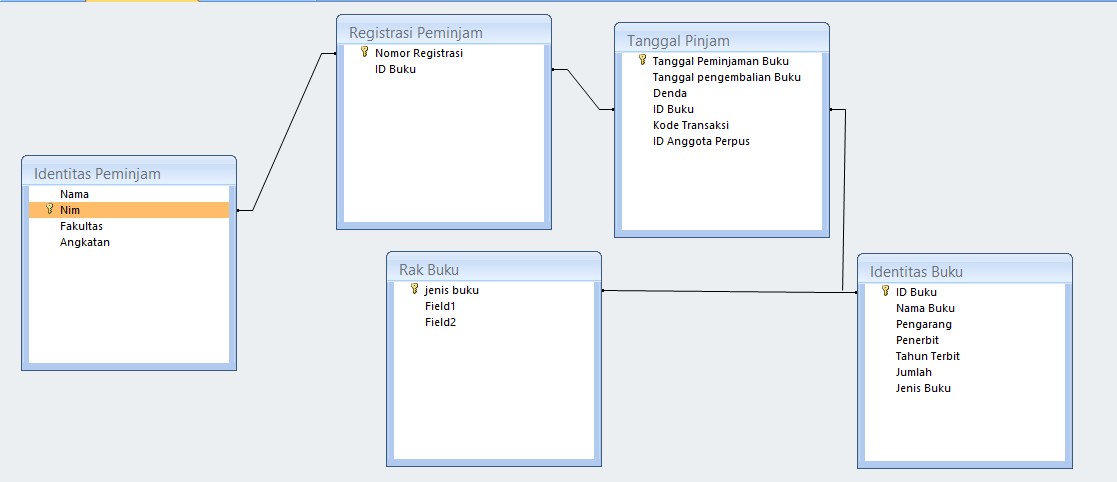

Pengamanan data dilakukan dengan menerapkan sistem tingkatan atau hierarki akses dimana seseorang hanya dapat mengakses data tertentu saja yang menjadi haknya. Untuk data yang sifatnya sangat sensitif dapat menggunakan password (kata sandi).

- Pengamanan komunikasi jaringan

Pengamanan komunikasi jaringan dilakukan dengan menggunakan kriptografi dimana data yang sifatnya sensitif di-enkripsi atau disandikan terlebih dahulu sebelum ditransmisikan melalui jaringan tersebut.

ASPEK KEAMANAN KOMPUTER

- Privacy adalah sesuatu yang bersifat rahasia (private). Tujuannya adalah pencegahan agar informasi tersebut tidak diakses oleh orang yang tidak berhak. Contohnya adalah email atau file-file lain yang tidak boleh dibaca orang lain meskipun oleh administrator.

- Confidentiality merupakan data yang diberikan ke pihak lain untuk tujuan khusus tetapi tetap dijaga penyebarannya. Contohnya data yang bersifat pribadi seperti : nama, alamat, no ktp, telpon dan sebagainya.

- Integrity adalah sebuah informasi tidak boleh diubah kecuali oleh pemilik informasi. Contoh : Penyerangan Integritas ketika sebuah email dikirimkan ditengah jalan disadap dan diganti isinya, sehingga email yang sampai ketujuan sudah berubah.

- Autentication. Aspek ini berhubungan dengan hak akses seseorang, apakah dia pengakses yang sah atau tidak. Autentication ini akan dilakukan sewaktu user login dengan menggunakan nama user dan passwordnya.

- Availability. Aspek ini berkaitan dengan apakah sebuah data tersedia saat dibutuhkan/diperlukan. Apabila sebuah data atau informasi terlalu ketat pengamanannya akan menyulitkan dalam akses data tersebut. Disamping itu akses yang lambat juga menghambat terpenuhnya aspek availability.

GANGGUAN KEAMANAN SISTEM KOMPUTER

- DOS / DDOS,Denial of Services dan Distributed Denial of Services adalah sebuah metode serangan yang

bertujuan untuk menghabiskan sumber daya sebuah peralatan jaringan komputer sehingga layanan jaringan komputer menjadi terganggu.

- Paket Sniffing,sebuah metode serangan dengan cara mendengarkan seluruh paket yang lewat pada sebuah media komunikasi, baik itu media kabel maupun radio. Setelah paket-paket yang lewat itu didapatkan, paket-paket tersebut kemudian disusun ulang sehingga data yang dikirimkan oleh sebuah pihak dapat dicuri oleh pihak yang tidak berwenang.

- IP Spoofing,sebuah model serangan yang bertujuan untuk menipu seseorang. Serangan ini dilakukan dengan cara mengubah alamat asal sebuah paket, sehingga dapat melewati perlindungan firewall dan menipu host penerima data.

- DNS Forgery,Salah satu cara yang dapat dilakukan oleh seseorang untuk mencuri data-data penting orang lain adalah dengan cara melakukan penipuan. Salah satu bentuk penipuan yang bisa dilakukan adalah penipuan data-data DNS.

- Trojan Horse,program yang disisipkn tanpa pengetahuan si pemilik komputer, dapat dikendalikan dari jarak jauh & memakai timer

- Probe :Usaha yang tak lazim untuk memperoleh akses ke dalam suatu sistem/ untuk menemukan informasi tentang sistem tersebut. Dapat dianalogikan sebagai usaha untuk memasuki sebuah ruangan dengan mencoba-coba apakah pintunya terkunci atau tidak

- Scan :kegiatan probe dalam jumlah besar dengan menggunakan tool secara otomatis. Tool tersebut secara otomatis dapat mengetahui port-port yang terbuka pada host lokal/host remote, IP address yang aktif bahkan bisa untuk mengetahui sistem operasi yang digunakan pada host yang dituju

- Account Compromise :penggunaan account sebuah komputer secara ilegal oleh seseorang yang bukan pemilik account tersebut. Account Compromise dapat mengakibatkan korban mengalami kehilangan atau kerusakan data.

- Root Compromise : mirip dengan account compromise, dengan perbedaan account yang digunakan secara ilegal adalah account yang mempunyai privelege sebagai administrator sistem. Akibat yang ditimbulkan bisa mengubah kinerja sistem, menjalankan program yang tidak sah.

TIPS KEAMANAN SISTEM KOMPUTER

- Gunakan Software Anti Virus

- Blok file yang sering mengandung virus

- Blok file yang menggunakan lebih dari 1 file extension

- Gunakan firewall untuk koneksi ke Internet

- Autoupdate dengan software patch

- Backup data secara reguler

- Hindari booting dari floopy disk USB disk

- Terapkan kebijakan Sistem Keamanan Komputer Pengguna

- Jangan download executables file atau dokumen secara langsung dari Internet apabila anda ragu-ragu asal sumbernya.

- Jangan membuka semua jenis file yang mencurigakan dari Internet.

- Jangan install game atau screen saver yang bukan asli dari OS.

- Kirim file mencurigakan via emai lke developer Antivirus untuk dicek.

- Simpan file dokumen dalam format RTF (Rich Text Format) bukan *doc. (Apabila anda merasa ada masalah pada program Office)

- Selektif dalam mendownload attachment file dalam email.

KEAMANAN KOMPUTER

Keamanan komputer adalah suatu cabang teknologi yang dikenal dengan nama keamanan informasi yang diterapkan pada komputer. Sasaran keamanan komputer antara lain adalah sebagai perlindungan informasi terhadap pencurian atau korupsi, atau pemeliharaan ketersediaan, seperti dijabarkan dalam kebijakan keamanan.

Menurut Garfinkel dan Spafford, ahli dalam computer security, komputer dikatakan aman jika bisa diandalkan dan perangkat lunaknya bekerja sesuai dengan yang diharapkan. Keamanan komputer memiliki 5 tujuan, yaitu:

- Availability

- Confidentiality

- Data Integrity

- Control

- Audit

Keamanan komputer memberikan persyaratan terhadap komputer yang berbeda dari kebanyakan persyaratan sistem karena sering kali berbentuk pembatasan terhadap apa yang tidak boleh dilakukan komputer. Ini membuat keamanan komputer menjadi lebih menantang karena sudah cukup sulit untuk membuat program komputer melakukan segala apa yang sudah dirancang untuk dilakukan dengan benar. Persyaratan negatif juga sukar untuk dipenuhi dan membutuhkan pengujian mendalam untuk verifikasinya, yang tidak praktis bagi kebanyakan program komputer. Keamanan komputer memberikan strategi teknis untuk mengubah persyaratan negatif menjadi aturan positif yang dapat ditegakkan.

Pendekatan yang umum dilakukan untuk meningkatkan keamanan komputer antara lain adalah dengan membatasi akses fisik terhadap komputer, menerapkan mekanisme pada perangkat keras dan sistem operasi untuk keamanan komputer, serta membuat strategi pemrograman untuk menghasilkan program komputer yang dapat diandalkan.

Tujuan Keamanan Jaringan Komputer

- Availability / etersediaan

- Reliability /Kehandalan

- Confidentiality/ Kerahasiaan

- Cara PengamananJaringanKomputer:

–Autentikasi

–Enkripsi

GANGGUAN KEAMAN KOMPUTER

- Snooping

Snooping adalah suatu pemantauan elektronik terhadap jaringan digital untuk mengetahui password atau data lainnya. Ada beragam teknik snooping atau juga dikenal sebagai eavesdropping, yakni: shoulder surfing (pengamatan langsung terhadap display monitor seseorang untuk memperoleh akses), dumpster diving (mengakses untuk memperoleh password dan data lainnya), digital sniffing (pengamatan elektronik terhadap jaringan untuk mengungkap password atau data lainnya). Penanggulangannya adalah dengan mengubah skema sandi atau menggunakan perangkat monitoring network untuk mengembalikan ke petunjuk semula.

- Spam

Spam adalah e-mail yang tidak diminta datang ke dalam kotak surat penerima. Dalam tesis kasus, pengirim menemukan cara untuk membuat e-mail seperti spam dengan harapan bahwa penerima mengunjungi situs Web, di mana virus dapat didownload ke komputer mereka. Pada akhirnya, spam dapat menimbulkan ketidaknyamanan bagi para pengguna situs web. Orang yang menciptakan spam elektronik disebut spammers. Bentuk spam yang dikenal secara umum meliputi : spam surat elektronik, spam pesan instan, spam Usenet newsgroup, spam mesin pencari informasi web (web search engine spam), spam blog, spam wiki, spam iklan baris daring, spam jejaring sosial.

- Spoofing

Spoofing adalah pemalsuan IP Address untuk menyerang sebuah server di internet yaitu dengan cara menggunakan alamat email seseorangatau tindakan penyusupan dengan menggunakan identitas resmi secara ilegal. Dengan menggunakan identitas tersebut, penyusup akan dapat mengakses segala sesuatu dalam jaringan ini biasanya para hacker/cracker sering menggunakan cara ini. Spoofing merupakan teknik yang digunakan untuk memperoleh akses yang tidak sah ke suatu komputer atau informasi, dimana penyerang berhubungan dengan pengguna dengan berpura-pura memalsukan bahwa mereka adalah host yang dapat dipercaya.

- Phishing

Dalam komputer, pengelabuan (Inggris: phishing) adalah suatu bentuk penipuan yang dicirikan dengan percobaan untuk mendapatkan informasi peka, seperti kata sandi dan kartu kredit, dengan menyamar sebagai orang atau bisnis yang tepercaya dalam sebuah komunikasi elektronik resmi, seperti surat elektronik atau pesan instan. Istilah phishing dalam bahasa Inggris berasal dari kata fishing (‘memancing’), dalam hal ini berarti memancing informasi keuangan dan kata sandi pengguna.

- Pharming

Situs palsu di internet, merupakan sebuah metode untuk mengarahkan komputer pengguna dari situs yang mereka percayai kepada sebuah situs yang mirip. Pengguna sendiri secara sederhana tidak mengetahui kalau dia sudah berada dalam perangkap, karena alamat situsnya masih sama dengan yang sebenarnya.

- Cookies

HTTP cookie, web cookie, atau cookie adalah serangkaian teks yang dikirimkan oleh server ke penjelajah web yang kemudian akan mengirimkannya kembali tanpa diubah ke server setiap kali penjelajah web mengakses situs web. HTTP cookies digunakan untuk melakukan otentikasi, penjejakan, dan memelihara informasi spesifik dari para pengguna, seperti preferensi pengguna atau daftar keranjang belanja elektronik mereka. Cookies yang masih tersimpan di komputer dapat mempercepat akses ke situs web yang bersangkutan. Namun demikian, cookies dapat mengurangi ruang di cakram keras komputer dan memberi peluang bagi spyware yang menyebar melalui cookies untuk masuk ke komputer. Cookies juga dapat menjadi kelemahan bagi situs yang membutuhkan akses log in yang terenkripsi, karena pada Shared Computer, Cookies bisa menjadi musuh utama keamanan, yang membuat kita bisa masuk ke halaman orang lain tanpa memasukkan password apapun, bahkan jikalau passwordnya sudah diganti.

- Spyware

Spyware adalah istilah teknologi informasi dalam bahasa Inggris yang mengacu kepada salah satu bentuk perangkat lunak mencurigakan (malicious software/malware) yang menginstalasikan dirinya sendiri ke dalam sebuah sistem untuk mencuri data milik pengguna. Spyware merupakan turunan dari adware, yang memantau kebiasaan pengguna dalam melakukan penjelajahan Internet untuk mendatangkan “segudang iklan” kepada pengguna. Tetapi, karena adware kurang begitu berbahaya (tidak melakukan pencurian data), spyware melakukannya dan mengirimkan hasil yang ia kumpulkan kepada pembuatnya (adware umumnya hanya mengirimkan data kepada perusahaan marketing).

ANCAMAN INTERNET

merupakan sebuah program yang akan menampilkan iklan pada komputer. Akan mengganggu karena adware umumnya akan memakai sumber daya dari komputer, akibatnya komputer berjalan lambat. Ada juga jenis adware yang muncul secara pop-up yang dapat mengganggu saat Anda sedang bekerja.

merupakan kegiatan untuk membobol password dengan cara mengkombinasikan angka dan huruf secara berurutan. Sangat berbahaya jika dengan teknik ini, orang yang tidak berhak berhasil mengetahui password Anda kemudian disalahgunakan. Untuk mengatasi masalah ini, ada baiknya password yang digunakan tidak hanya terdiri dari angka dan huruf tetapi juga terdiri dari simbol seperti $, #, &, dan lainnya.

merupakan kepanjangan dari Distributed Denial of Service, dimana sebuah server atau komputer diserang dengan dihujani kiriman data dalam ukuran yang sangat besar oleh banyak komputer secara bersamaan. Akibatnya komputer tersebut sulit diakses atau rusaknya perangkat keras karena tidak mampu menampung kiriman data yang sangat besar.

Yaitu sebuah aplikasi yang berusaha mencari dan menyerang kelemahan dari sistem untuk mendapatkan akses atau dengan tujuan menginfeksi sistem atau komputer.

Cara kerjanya adalah dengan membuat seolah-olah komputer terkena virus dan menyarankan untuk membeli antivirus untuk mengatasi virus tadi.

yaitu berita bohong yang biasa disebarkan melalui email atau website. Efeknya adalah kepanikan atau banyak pembacanya yang tertipu. Akibat lainnya adalah memberatkan jaringan internet karena pesan berantai dari berita bohong tersebut yang disampaikan ke orang lain.

merupakan salah satu ancaman yang cukup berbahaya. Keylogger akan merekam inputan yang dimasukkan lewat keyboard untuk disimpan atau dikirimkan ke seseorang yang biasanya digunakan untuk tujuan yang tidak baik. Hal ini khususnya harus diwaspadai apabila Anda memasukkan password di tempat-tempat umum seperti warnet. Password yang Anda masukkan melalui keyboard dapat diketahui dan bisa saja digunakan untuk tujuan yang tidak baik.

Salah satu cara terhindar dari keylogger adalah dengan menggunakan On Screen Keyboard saat harus menginput password. On Screen Keyboard bisa dijalankan dari dari program Windows yang berada pada Program| Accessories| Accessbility atau dengan mengetikkan “osk” dari Start| Run pada Operating System Windows.

Biasanya terdapat pada bootsector pada harddisk, kemudian mengubah program yang pertama kali dijalankan. Sistem yang biasanya terkena dampaknya pertama kali adalah Sistem Operasi. Infeksi pada Sistem Operasi ini memudahkan malware untuk menyebarkan diri atau menyebarkan virus pada media penyimpanan seperti CD ROM atau Flash Disk.

adalah bentuk penipuan di internet dengan membuat seseorang mau memberikan informasi penting yang tidak berhak diketahuinya. Misalnya, dengan membuat sebuah website yang mirip dengan website sebuah bank. Seorang korban tidak menyadari dia telah tertipu kemudian memasukkan password yang setealh diketahui oleh si pembuatnya dapat saja digunakan untuk menguras tabungan korban.

yaitu program yang bertujuan menyembunyikan program lain yang berjalan. Biasa digunakan untuk menyebarkan malware, virus, atau keylogger.

memaksudkan email yang tidak diharapkan. Biasanya merupakan email iklan atau menjadi pancingan agar seseorang mengunjungi website tertentu yang sebenarnya merupakan phising atau untuk menyebarkan malware. Pesan yang dikirimkan bisa saja dalam jumlah banyak sehingga menghabiskan waktu untuk menghapusnya.

merupakan program yang berfungsi untuk memata-matai pengguna dengan tujuan mendapatkan informasi penting seperti nomor kartu kredit, PIN atau password yang dapat merugikan korban karena bocornya informasi tersebut.

Bertindak seolah-olah dirinya dalah program baik yang dapat digunakan untuk membantu pekerjaan pengguna. Tetapi, sebenarnya di dalamnya terdapat fungsi yang membahayakan sistem secara keseluruhan atau untuk mencuri informasi rahasia. Trojan mudah menyebar ke komputer lain.

Adalah malware yang dapat menggandakan diri kemudian mengirimkan hasil penggandaan dirinya melalui jaringan tanpa harus ada aktivitas tertentu yang dilakukan user. Worm dapat berbahaya karena dapat menjadi pintu masuk bagi virus, malware atau program merusak lainnya.

CARA INSTALL COOKIE MANAGER

Untuk Google Chrome

——————————-

> Ke BookMark Manajer

> Organize -> Add Page

> buat dengan nama tianboyand cookie meta

> Paste Kode JavaScript di URL

> Kemudian Simpan.

Untuk Mozilla Firefox

——————————-

> Ke Firefox -> Bookmarks (jika toolbar bookmars tidak muncul kemudian klik View -> Toolbars -> Bookmars Toolbar).

> Right Click -> New BookMarks

> Buat dengan nama tianboyand cookie meta ( bisa dengan nama anda)

> Paste Kode JavaScript di Location.

> Kemudian Klik simpan.

> Click Add

Setalah itu akan muncul seperti di bawah ini.

JENIS JENIS VIRUS

Yaitu jenis virus yang dibuat dengan tujuan untuk mengendalikan dan mencuri data yang ada di dalam komputer. Pada hakikatnya trojan bukan merupakan virus, tetapi karena sifatnya yang dianggap cukup mengganggu, maka orang-orang mengelompokkannya ke dalam golongan virus komputer yang perlu untuk diwaspadai.

Lokasi penyebaran yang utama yaitu akses yang terhubung ke internet, seperti email dan data pribadi yang tidak dipassword.

Untuk mengatasinya yaitu dengan menggunakan antivirus khusus untu trojan, seperti Trojan remover dan Trojan hunter.

Yaitu sebuah program yang bisa menggandakan diri. Pada umumnya worm tidak meninfeksi virus, tetapi hal yang berbahaya yaitu kemampuan untuk melipatgandakan diri yang begitu cepat sehingga apabila komputer terserang dalam waktu yang cukup lama, bisa menyebabkan kerapuhan pada sistem. Karena data dalam memori dan hardisk menjadi besar.

Lokasi penyebarannya melalui email dan jaringan internet. Sedangkan untuk mengatasinya bisa menggunakan antivirus iasa. Jika menggunakan antivirus pro malah lebih optimal hasilnya.

Yaitu jenis virus yang menginfeksi RAM. Tentu saja lokasinya berada di dalam memori komputer. Virus ini akan aktif apabila sistem operasi dinyalakan. Dengan kode yang dimiliki, virus jenis ini akan mengganggu proses pamanggilan program yang seharusnya berjalan dengan normal. Efek yang ditimbulkan yaitu lemotnya sebuah sistem.

Cara memproteksi yaitu dengan menggunakan antivirus dan lakukan update secara berkala.

Yakni sebuah kode program komplek yang berfungsi untuk mempercantik konten sebuah website. Nah… Kode inilah yang biasanya dimanfaatkan untuk mengganggu program dengan tujuan tertentu. Contoh : JS. Fortnight

Lokasi terhubung internet, terutama email.

Untuk sistem proteksi bisa dilakukan dengan menginstall Microsoft tool bawaan windows. Lakukan scan secara teratur menggunakan aplikasi ini.

Adalah jenis virus yang terdiri dari file untuk menginfeksi sistem operasi tertentu. Lokasi persembunyiannya yaitu di dalam RAM, kemudian akan menginfeksi hardisk pada tahap selanjutnya. Conto : invader, flip dan juga tequila.

Cara mengatasinya yaitu dengan membersihkan adanya bad sector dan lakukan disk defragmenter (jika menggunakan OS windows).

FAT merupakan kependekan dari File Allocation Table. Yakni jenis virus yang dibuat dengan tujuan untuk merusak file pada lokasi tertentu. Biasanya bersembunyi di tempat penyimpanan data pribadi. Efek yang ditimbulkan yaitu kemampuan untuk menyembunyikan file penting kita, sehingga sulit dideteksi dan seakan-akan hilang.

Pencegahan : amati dan perhatikan data yang tersimpan di dalam hardisk. Apabila kita mencurigai adanya file yang tidak pernah kita buat untuk disimpan, berarti itu adalah FAT virus.

Sebuah virus untuk mengganggu data pribadi. Lokasinya beada di dalam hardisk. Tetapi mempunyaiciri ekstensi yang berbeda.Contoh file kita mempunya ekstensi me.exe, maka virus membuat ekstensi lain me.com.

Lokasi di dalam hardisk, biasanya berkumpul dengan file baru.

Pencegahan : install scan antivirus dan juga download firewall.

Adalah jenis virus yang mempunyai kemampuan untuk menyandikan diri dengan cara yang berbeda-beda pada waktu menginfeksi sistem. Contoh : Marburg, tuareg dan elken.

Cara mencegah yaitu dengan menginstall antivirus high end.

Adalah jenis virus yang menginifeksi file dengan ekstensi exe atau com, kemudian memindahkannya. Sehingga ketika file tersebut dipanggil untuk dijalankan, maka secara otomatis virus akan beraksi untuk menginfeksi sistem yang lain.

Lokasi berada didalam hardisk dan berpotensi untuk mengganggu semua program. Contoh virus Dir-2.

Penanganan : format dan install ulang semua program dan sistem operasi.

Mempunyai kemampuan untuk menginfeksi file makro seperti doc, Xls, Pps dan Mdb. Selain itu virus jenis ini akan menginfeksi email yang berisi dokumen.

Lokasi : melalui email dan jaringan internet.

Cara mengatasi dengan menghindari membuka email yang tidak dikenal dan juga menonaktifkan program makro.

Adalah jenis virus yang menginfeksi baian terkecil dalam sebuah hardisk yang disebut sektor boot. Lokasinya bersembunyi di dalam floppy disk. Sehingga ketika sistem berjalan dia bisa berpindah kemama-mana untuk melakukan aksi infeksinya. Contoh : Polyboot.B, Anti EXE.

Cara paling ampuh untuk mengatasinya yaitu dengan memastikan floppy disk pada posisi write protect.

Yaitu virus yang mempunyai kemampuan untuk menghapus file atau data yang terinfeksi tanpa mengubah ukuran file tersebut. Sehingga kita tidak akan merasa curiga tentang keberadaannya. Contoh : Way, Trj.Reboot, Trivial.88.D.

Satu-satunya cara untuk mengatasinya yaitu dengan menghapus file yang terinfeksi.

Virus yang tugasnya menginfeksi file jenis AUTOXEC BAT. Yang terletak pada direktori hardisk. Jenis ini akan beraksi ketika sistem operasi dijalankan. Jenis virus ini mempunyai kemampuan untuk menginfeksi perangkat eksternal seperti hardisk eksternal dan flashdisk. Contoh Vienna.

Lokasi : umumnya ada di direktori HDD. Tetapi juga mempunyai kemampuan untuk berpindah-pindah.

Cara mengatasinya dengan menginstall scan antivirus.

METODE BACKUP

- Full backup :salinan lengkap komputer termasuk data -data user dan sistem operasi itu sendiri

- Incremental backup (backup peningkatan) : menyalin semua data yang berubah sejak terakhir kali melakukan full backup ataudifferential backup

Kelebihan:

waktu yang lebih singkat,Backup lebih cepat daripada full backup, membutuhkan tempat sementara yang lebih kecil daripada yang dibutuhkan oleh full backup.

Kekurangan:

Waktu untuk restore sangat lama.

- Differential backup : Sama dengan tipe incremental tapi archive bit tidak dihapus setelah backup

- Mirroring (backup cermin): sama dengan full backup, tetapi data tidak di padatkan atau dimampatkan (dengan format .tar, .zip, atau yang lain)

kelebihan : metode backup yang paling cepat bila dibandingkan dengan metode yang lain karena menyalin data dan folder ke media tujuan tanpa melakukan pemadatan. kekurangan : menyebabkan media penyimpanannya harus cukup besar.

METODE ENKRIPSI

Enkripsi adalah bentuk modern dari kriptografi yang memungkinkan pengguna untuk menyembunyikan informasi dari orang lain. Enkripsi menggunakan algoritma yang kompleks yang disebut cipher dalam rangka untuk mengubah data normal (plaintext) menjadi serangkaian karakter acak (ciphertext) yang tidak dapat dibaca oleh orang-orang tanpa kunci khusus yang membuat data tersebut terdekripsi. Mereka yang memiliki kunci dapat mendekripsi data untuk melihat plaintext dari karakter string acak ciphertext.

Dua metode enkripsi yang paling banyak digunakan adalah Public key (asymmetric) encryption dan Private key (symmetric) encryption. Keduanya sama dalam arti bahwa keduanya memungkinkan pengguna untuk mengenkripsi data untuk menyembunyikannya dari orang lain, dan kemudian mendekripsi data tersebut dalam rangka untuk mengakses plaintext asli. Namun, mereka berbeda dalam cara mereka menangani langkah antara enkripsi dan dekripsi.

Public Key Encription

Public Key atau enkripsi asimetris menggunakan penerima Public Key serta mencocokan Private Key.

Misalnya, jika Niko dan Niki keduanya memiliki kunci untuk sebuah kotak, dengan Niko memiliki Public Key dan Niki memiliki Private Key yang cocok, Niko bisa menggunakan kunci untuk membuka kotak dan meletakkan segala sesuatu ke dalamnya, tapi dia tidak akan mampu untuk melihat barang-barang sudah ada di sana, juga tidak akan dapat mengambil apa-apa. Niki, di sisi lain, bisa membuka kotak dan melihat semua item di dalam maupun menghapusnya saat ia melihat kecocokan dengan menggunakan Matching Private Key (Pencocokan). Namun, Niki tidak bisa menambahkan sesuatu ke kotak tanpa memiliki kunci publik tambahan.

Dalam arti digital, Niko dapat mengenkripsi plaintext (dengan Public Key), dan mengirimkannya ke Niki, tapi hanya Niki (dan Matching Private Key) yang bisa mendekripsi ciphertext kembali ke plaintext. Public Key (dalam skenario ini) digunakan untuk mengenkripsi ke ciphertext, sedangkan Private Key digunakan untuk mendekripsi kembali ke plaintext. Niki hanya akan membutuhkan Private Key untuk mendekripsi pesan Niko, tapi dia perlu akses ke Public Key tambahan untuk mengenkripsi pesan dan mengirimkannya kembali ke Niko. Niko di sisi lain tidak bisa mendekripsi data dengan Public Key, tapi ia bisa menggunakannya untuk mengirim Niki pesan yang terenkripsi.

Private Key Encryption

Perbedaan Private Key atau enkripsi simetris dengan Public Key terletak pada tujuan kunci itu sendiri. Masih dua kunci yang diperlukan untuk berkomunikasi, tetapi masing – masing tombol ini sekarang pada dasarnya sama.

Misalnya, Niki dan Niko keduanya memiliki kunci ke kotak, tetapi dalam skenario ini kunci yang mereka miliki melakukan hal yang sama. Keduanya kini dapat menambah atau menghapus sesuatu dari kotak.

Berbicara secara digital, Niko sekarang dapat mengenkripsi pesan serta mendekripsi dengan kuncinya. Niki dapat melakukan hal yang sama dengan miliknya.

Sejarah Singkat Enkripsi

Ketika berbicara tentang enkripsi, penting untuk membuat perbedaan bahwa semua teknologi enkripsi modern berasal dari kriptografi. Kriptografi, adalah pada intinya tindakan menciptakan dan (berusaha) menguraikan kode. Sementara enkripsi elektronik adalah relatif baru dalam skema yang besar, kriptografi adalah ilmu yang sudah ada sejak jaman Yunani kuno.

Orang-orang Yunani adalah masyarakat pertama yang patut dihargai karena menggunakan kriptografi untuk menyembunyikan data sensitif dalam bentuk kata-kata tertulis, dari mata musuh-musuh mereka, dan masyarakat umum. Mereka menggunakan metode kriptografi yang sangat primitif yang mengandalkan penggunaan scytale (penyandian pada masa Yunani Kuno) sebagai alat untuk membuat transposisi cipher (kunci jawaban) untuk memecahkan kode pesan terenkripsi. Scytale adalah silinder yang digunakan untuk membungkus perkamen sekitar untuk memecahkan kode. Ketika kedua belah pihak berkomunikasi menggunakan silinder yang sama, perkamen akan menampilkan pesan ketika dibaca dari kiri ke kanan. Ketika perkamen itu terbuka, gulungan itu akan muncul, seperti sesuatu yang tipis panjang dengan angka dan huruf acak.

Orang-orang Yunani tidak sendirian dalam mengembangkan metode kriptografi primitif. Bangsa Romawi mengikutinya dengan memperkenalkan sesuatu yang kemudian dikenal dengan “cipher Caesar,” cipher substitusi yang melibatkan penggantian surat untuk surat lain bergeser lebih bawah alfabet. Misalnya, jika kunci yang terlibat pergeseran kanan tiga, huruf A akan menjadi D, huruf B akan E, dan sebagainya.

Teknologi Enkripsi Modern

Teknologi modern menggunakan algoritma enkripsi yang lebih canggih serta ukuran kunci yang lebih besar dalam rangka untuk lebih menyembunyikan data yang dienkripsi. Semakin besar ukuran kunci, mungkin serangan brute-force harus dijalankan untuk berhasil mendekripsikan ciphertext.

Semakin besar ukuran kunci, lamanya waktu yang dibutuhkan untuk memecahkan enkripsi menggunakan brute-force akan semakin lama. Sebagai contoh, kunci 56-bit dan kunci 64-bit nilai terlihat dekat, namun kunci 64-bit 256 kali lebih keras untuk dipecahkan dari pada kunci 56-bit. Kebanyakan enkripsi modern menggunakan minimal kunci 128-bit, beberapa juga ada yang menggunakan kunci 256-bit atau lebih. Untuk memecahkan kunci 128-bit akan memerlukan serangan brute-force untuk menguji lebih dari 339.000.000.000.000.000.000.000.000.000.000.000 kombinasi tombol, mungkin.

SUMBER

http://www.pintarkomputer.com/penjelasan-lengkap-cara-kerja-enkripsi/

https://ambilgratis.com/2013/04/23/jenis-jenis-backup/

http://www.indraservicelaptop.com/2014/03/jenis-jenis-virus-komputer-dan-cara.html

http://tianboyand.blogspot.co.id/2012/03/cara-menggunakan-cookies-premium-untuk.html

http://internet-92.blogspot.co.id/2012/01/ancaman-dalam-internet.html

http://henripuspitasari.blogspot.co.id/2012/12/jenis-jenis-gangguan-keamanan-komputer.html

http://hidayatcahayailmu.blogspot.co.id/2013/07/keamanan-sistem-komputer.html